关于移动校园 WLAN 的安全性

移动推出的 WLAN(无线局域网)业务覆盖了许多高校地区,该业务在我校推出已经有一年多了,相比以前更加成熟,使用的人也比较多了,基本可以满足日常需求,本人也是使的用户之一。在覆盖范围内的高校,用户只需像开通正常手机业务一样开通移动 WLAN 业务,然后使用带有无线功能的终端设备(比如笔记本电脑)进行无线上网。

但它的缺点却很明显,因为采用的是无线点接入方式上网,相比有线接入方式的而言,稳定性就成了一个显著的问题了,会因地域和周围的环境,导致信号始终无法保持稳定。移动为了尽可能解决这个问题,在寝室、教学楼楼道上都安有多个 AP,从而尽量保证它的稳定性。一般在楼道里可以看到墙壁上长了两个天线“耳朵”的白色铁盒,它便是移动 WLAN 的无线接入点了。如图1:

图1

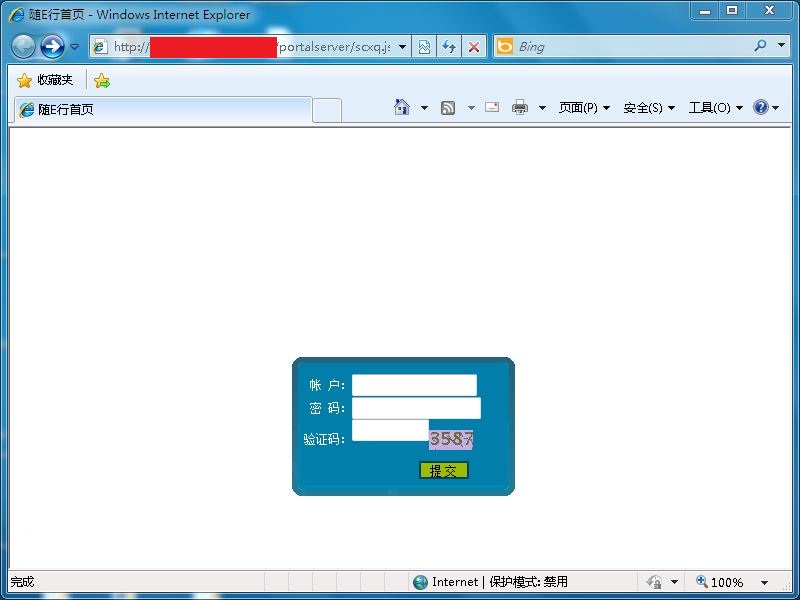

移动 WLAN 的无线 SSID 是“CMCC-EDU”。采用的认证是开放式认证,任何一台带有无线网卡的终端设备都可以连接它,连接之后访问任意外网,都会转到一个认证的页面,然后在该页面中进行身份认证——需要用手机号和开通移动 WLAN 业务时所设置的密码。如图2是我校的认证页面:

图2

图3是认证成功的页面。一旦认证成功,就可以正常访问外网了,但是不能关闭这个网页。

图3

安全性分析

因为每个地区的架构方式和配置都不一样,简单总结了一下,总体来说,存在以下三个安全隐患,可以进行安全测试:

第一、因为 AP 采用的是开放式认证,允许任何带有无线网卡的设备进行连接,连接成功后会默认分配一个 IP 地址。所以此时可以针对网关进行安全检测,倘若路由没有 MAC 地址过滤,就可以直接访问路由的 Web 管理界面,然后针对路由器 Web 管理的账号进行猜测攻击,比如尝试路由的默认账号。如果有过滤 MAC 地址,能搞到管理员的电脑的 MAC 地址,也同样可以绕过。不过这个几率不太大。

第二、连接成功后,需要通过网页来认证,既然可以访问认证网页,那么就可以对其所在的服务器进行安全攻击。比如我校的网页认证所在的服务器用的服务软件是 Tomcat。因为用的 RADIUS 方式认证,就算搞下 web 服务器,也没法免费上网的,因为账号认证是在远程服务器发生,不过可以修改 Web 登录界面挂马、钓鱼。

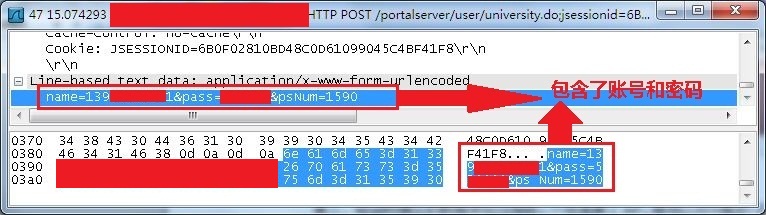

第三、验证时提交的数据未经过加密处理。一旦连接了 AP,就可以对其它的主机进行嗅探,嗅探别人的提交的账号和密码。方法可行,就看您是否愿意等待。下图是我用 Wireshark 抓包的本地验证数据: